Lors de la conférence, le Chaos Communication Congress a présenté un rapport sur les problèmes liés aux portefeuilles matériels Trezor et Ledger. Les auteurs de l’étude sont Dmitry Nedospasov, Thomas Roth et Josh Datko. Ils ont constaté simultanément plusieurs atteintes à la sécurité des portefeuilles: attaques sur un canal tiers, attaques sur la chaîne d’approvisionnement, vulnérabilités au niveau du microprogramme et de la puce.

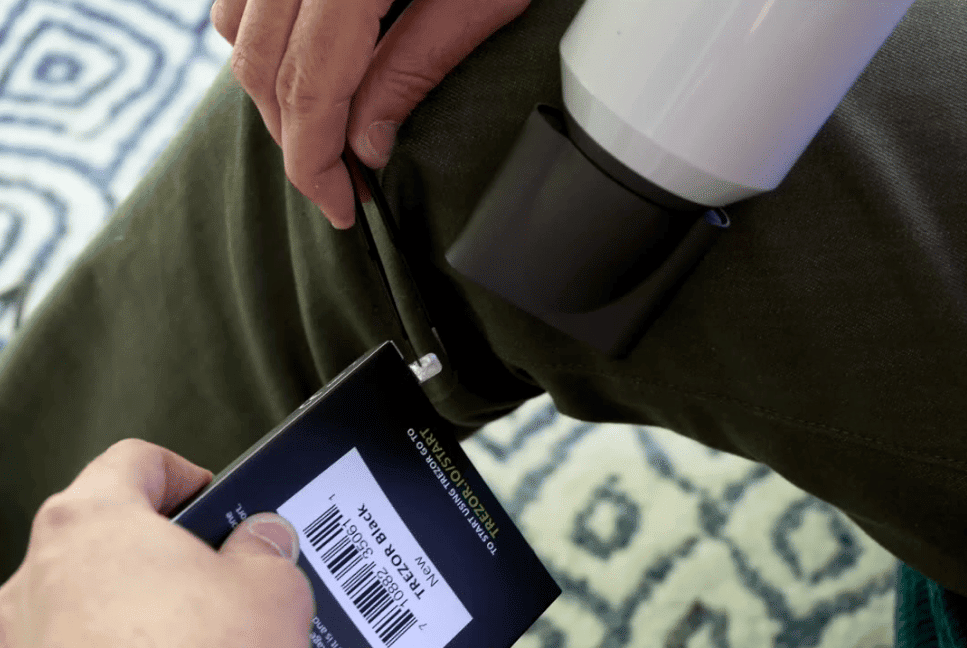

De nombreux fabricants de tels dispositifs dotent leurs produits et leurs emballages d’autocollants de protection indiquant qu’ils n’ont pas ouvert l’emballage ni le dispositif lui-même. Les experts ont commencé leur présentation par une démonstration simple : à l’aide d’un sèche-cheveux classique, les autocollants apposés sur la boîte du Trezor One et le port USB du portefeuille ont été éliminés sans laisser de traces. L’essentiel est de surveiller la température et de ne pas trop chauffer les autocollants et les gadgets.

Les appareils de grand livre sont livrés sans étiquette de sécurité, car ils garantissent efficacement que le contrôle d’intégrité est effectué chaque fois que l’appareil est allumé et que la puce Secure Element empêche toute tentative d’intervention physique. Par conséquent, après s’être débarrassé des autocollants sur Trezor, les experts se sont tournés vers Ledger, ont «ouvert» les portefeuilles et ont eu accès à leurs composants matériels.

Ensuite, les experts ont dit que dans les portefeuilles Trezor, vous pouvez remplacer le microcontrôleur. «Une fois cette opération effectuée, vous pouvez installer votre chargeur de démarrage compromis sur des périphériques Trezor», explique Datko. Lors de la présentation, les experts ont raté cette étape, mais ont expliqué aux participants que dans le laboratoire, ils avaient réussi à se connecter au débogueur matériel et à obtenir un accès gratuit à la puce, ce qui leur permettait de reflasher les composants à l’aide de code malveillant.

Le portefeuille Ledger, à son tour, était équipé de l’implant matériel le plus simple, ce qui vous permet d’approuver des transactions sans intervention de l’utilisateur. Les experts n’y ont dépensé que 3,16 dollars: ils ont installé un commutateur RF sur l’appareil, qui peut être contrôlé à distance à l’aide de fréquences radio (au moins à une distance de 11 mètres avec un émetteur de 50W).

En ce qui concerne le composant logiciel des portefeuilles, les chercheurs ont réussi à inverser le mécanisme de mise à jour du micrologiciel sur Ledger Nano S et à rechercher un bogue permettant d’écrire un micrologiciel personnalisé sur le périphérique. Le fabricant a fourni une protection contre de telles attaques: l’authenticité de l’image du micrologiciel est vérifiée à l’aide d’une fonction cryptographique. Toutefois, une fois le test terminé, la constante 0xF00BABE est écrite dans la mémoire et le test est effectué une seule fois, et non à chaque démarrage du périphérique. En conséquence, les chercheurs sont parvenus à la conclusion que pour contourner le mécanisme de protection, il suffisait de placer l’adresse de mémoire 0xF00BABE à un emplacement spécifique.Cela fait, ils ont pu démarrer le jeu «Snake» sur le périphérique compromis, en utilisant les deux boutons disponibles pour contrôler le mouvement sur le minuscule affichage du portefeuille.

Sur Ledger Blue, il était possible de mener une attaque sur un canal latéral (attaque latérale). En étudiant le matériel de l’appareil, Thomas Roth a constaté que le portefeuille était doté d’un long conducteur qui se comportait comme une antenne. Le signal est amplifié si l’appareil est connecté à un câble USB. À l’aide d’un équipement SDR, des experts ont intercepté et analysé ces ondes radio. Roth a donc développé un framework qui enregistrait automatiquement un signal lors de la saisie d’un code PIN et utilisait un modèle d’intelligence artificielle pour convertir ces données en informations lisibles par l’homme. En conséquence, les experts ont réussi à obtenir une précision de 90% de ces « prévisions ».

Un autre problème a été révélé dans le portefeuille Trezor One, qui fonctionne avec le microcontrôleur STM32F205, qui contrôle essentiellement le fonctionnement de tous les composants. Le fait est qu’en 2017, dans ce modèle, les microcontrôleurs ont découvert unevulnérabilité avant l’introduction de pannes (injection de fautes). L’année dernière, les experts ne savaient pas si ce problème s’étendait aux portefeuilles matériels, mais des experts de la CCC ont indiqué qu’après avoir étudié les procédures de téléchargement et de mise à jour, ils ont découvert qu’une clé privée ou une clé de base pouvait être extraite de la RAM. Une telle attaque donnera à l’attaquant un accès à la crypto-monnaie et vous permettra de transférer des fonds vers un autre portefeuille.

Les fabricants ont déjà répondu à la présentation du rapport d’expert. Ainsi, les développeurs de Ledger ont déclaré que toutes les attaques démontrées étaient difficiles à mettre en œuvre, nécessitaient un accès physique au périphérique et que les utilisateurs ordinaires n’avaient aucune raison de s’inquiéter, car un tel compromis est difficile à mettre en pratique.

Les développeurs de Trezor, à leur tour, ont indiqué qu’ils préparaient déjà des correctifs, bien qu’ils aient également souligné que les attaques ne sont réalisables qu’avec un accès physique à l’appareil.