Rencontrez les pirates informatiques qui manipulent des poignées d’Instagram et des crypto-monnaies saisies dans un marché souterrain ombragé et animé pour des comptes et des noms d’utilisateur volés. La faiblesse de leurs victimes ? Leurs numéros de téléphone.

Le détournement de la carte SIM est une menace peu connue mais croissante. Pour apprendre à empêcher les pirates informatiques de vous voler votre numéro de téléphone, lisez notre guide sur la façon de vous protéger de ces attaques.

Cela ressemblait à n’importe quelle autre nuit chaude de septembre dans la banlieue de Salt Lake City. Rachel Ostlund venait de mettre ses enfants au lit et se préparait à aller dormir elle-même. Elle envoyait un message texte à sa sœur lorsque, de manière inattendue, son téléphone portable a perdu le service. Le dernier message que Rachel a reçu venait de T-Mobile, son transporteur. La carte SIM de son numéro de téléphone, le message lu, avait été «mise à jour».

Rachel a fait ce que la plupart des gens auraient fait dans cette situation : elle a éteint et rallumé le téléphone. Cela n’a pas aidé.

Elle monta les escaliers et dit à son mari Adam que son téléphone ne fonctionnait pas. Adam a essayé d’appeler le numéro de Rachel en utilisant son téléphone portable. Cela sonna, mais le téléphone dans les mains de Rachel ne s’alluma pas. Personne n’a répondu. Pendant ce temps, Rachel a ouvert une session dans son courrier électronique et a remarqué que quelqu’un réinitialisait les mots de passe de plusieurs de ses comptes. Une heure plus tard, Adam a reçu un appel.

«Mets Rachel au téléphone», a demandé une voix à l’autre bout de la ligne.”Maintenant.”

Adam a dit non et a demandé ce qui se passait.

“Nous vous baisons, nous vous violons et nous sommes en train de détruire votre vie”, a déclaré l’appelant. “Si vous savez ce qui est bon pour vous, mettez votre femme au téléphone.”

Adam a refusé.

«Nous allons détruire votre crédit», a poursuivi la personne, en nommant des membres de la famille de Rachel et Adam, ainsi que leurs adresses, ce que le couple pense avoir obtenu du compte Amazon de Rachel. «Que se passerait-il si nous leur faisions mal? Que se passerait-il si nous détruisions leur crédit et que nous leur laissions ensuite un message disant que c’était à cause de vous?

“On te baise, on te viole et on est en train de détruire ta vie.”

Le couple ne le savait pas encore, mais ils venaient tout juste de devenir la dernière victime des pirates informatiques qui ont détourné des numéros de téléphone afin de dérober de précieux noms d’utilisateur Instagram et de les vendre pour Bitcoin. Cette nuit de fin d’été 2017, les Ostlund étaient en train de parler à deux de ces pirates qui avaient commandé le compte Instagram de Rachel, dont le pseudo était @ Rainbow. Ils demandaient maintenant à Rachel et Adam de renoncer à son compte Twitter @Rainbow.

Sur le marché souterrain en vogue des poignées de jeux de médias sociaux et de médias sociaux volés, un nom d’utilisateur unique et court peut aller de 500 à 5 000 dollars US, selon les personnes impliquées dans le commerce et un examen des listes sur un marché populaire. Plusieurs pirates impliqués dans le marché ont affirmé que le compte Instagram @t, par exemple, avait récemment vendu pour environ 40 000 $ de Bitcoin.

Votre téléphone ou Instagram a-t-il été piraté? Raconte-nous ton histoire.Vous pouvez contacter ce journaliste en toute sécurité sur Signal au +1 917 257 1382, sur le chat OTR à l’adresse [email protected] ou par courrier électronique à l’adresse [email protected].

En piratant le numéro de téléphone de Rachel, les pirates ont pu s’emparer non seulement de son compte Instagram, mais également de ses comptes Amazon, Ebay, Paypal, Netflix et Hulu. Aucune des mesures de sécurité prises par Rachel pour sécuriser certains de ces comptes, y compris l’authentification à deux facteurs, n’a plus d’importance une fois que les pirates ont pris le contrôle de son numéro de téléphone.

«Ce fut une nuit très tendue», se souvint Adam. “Je ne peux pas croire qu’ils ont eu le culot de nous appeler.”

IMAGE : SHUTTERSTOCK

UNE MENACE SURLÉE

En février, T-Mobile a envoyé un texto de masse mettant en garde les clients contre une menace «sectorielle». Selon la société, les criminels utilisent de plus en plus une technique appelée «escroquerie au port mort» pour cibler et voler les numéros de téléphone des personnes. L’escroquerie, également connue sous le nom de permutation ou de détournement de la carte SIM , est simple mais extrêmement efficace.

Premièrement, les criminels appellent le numéro d’assistance technique d’un opérateur de téléphonie mobile en prétendant être leur cible. Ils expliquent à l’employé de l’entreprise qu’ils ont “perdu” leur carte SIM, demandant que leur numéro de téléphone soit transféré ou transféré sur une nouvelle carte SIM que les pirates eux-mêmes possèdent déjà. Avec un peu d’ingénierie sociale – peut-être en fournissant le numéro de sécurité sociale de la victime ou l’adresse de son domicile (qui est souvent disponible grâce à l’une des nombreuses violations de données commises au cours des dernières années) – les criminels convainquent l’employé de se ils prétendent être, à quel point l’employé transfère le numéro de téléphone à la nouvelle carte SIM.

Jeu terminé.

“Avec le numéro de téléphone de quelqu’un”, m’a expliqué un pirate informatique qui effectue la permutation de la carte SIM, “vous pouvez accéder à chaque compte qu’ils possèdent en quelques minutes et ils ne peuvent rien faire à ce sujet.”

UNE CAPTURE D’ÉCRAN DU MESSAGE TEXTE QUE RACHEL OSTLUND A REÇU LORSQUE DES PIRATES INFORMATIQUES ONT REPRIS SON NUMÉRO DE TÉLÉPHONE.

À partir de là, la victime perd le service, étant donné qu’une seule carte SIM peut être connectée au réseau de téléphonie mobile avec un numéro donné à la fois. Et les pirates informatiques peuvent réinitialiser les comptes de la victime et contourner souvent les mesures de sécurité, telles que l’authentification à deux facteurs, en utilisant le numéro de téléphone comme méthode de récupération.

Certains services, y compris Instagram , exigent que les utilisateurs fournissent un numéro de téléphone lors de la configuration à deux facteurs, stipulation ayant pour effet inattendu de donner aux pirates une autre méthode pour accéder à un compte. En effet, si les pirates informatiques prennent en charge un numéro de cible, ils peuvent éviter deux facteurs et saisir leur compte Instagram sans même connaître le mot de passe du compte. ( Consultez notre guide sur la protection de votre numéro de téléphone et des comptes qui y sont associés contre les pirates .)

Eric Taylor, un pirate informatique connu auparavant sous le nom de CosmoTheGod , a utilisé cette technique pour certains de ses exploits les plus célèbres, comme le moment où il a piraté le compte de messagerie du PDG de CloudFlare en 2012. Taylor, qui travaille maintenant pour la société de sécurité Path Network , m’a dit que le fait d’avoir un numéro de téléphone associé à l’un de vos comptes en ligne vous rend “vulnérable aux enfants de 13 à 16 ans qui prennent en charge vos comptes simplement en prenant votre téléphone moins de cinq minutes après avoir appelé votre putain de fournisseur.”

«Cela arrive tout le temps», a-t-il ajouté.

Vous avez un pourboire? Vous pouvez contacter ce journaliste en toute sécurité sur Signal au +1 917 257 1382, chat OTR à l’adresse [email protected] ou par courrier électronique à [email protected].

Roel Schouwenberg, directeur de l’intelligence et de la recherche au Celsus Advisory Group, a mené des recherches sur des problèmes tels que l’échange de cartes SIM, le contournement de l’authentification à deux facteurs et l’utilisation abusive des mécanismes de récupération de compte. À son avis, aucun numéro de téléphone n’est complètement sûr et les consommateurs doivent en être conscients.

«Tout type de numéro peut être porté», m’a dit Schouwenberg. «Un acteur criminel déterminé et doté de ressources sera en mesure d’obtenir au moins un accès temporaire à un numéro, ce qui est souvent suffisant pour mener à bien un braquage.»

C’est troublant, car les numéros de téléphone cellulaire sont devenus des «clés principales» de toute notre identité en ligne, comme il l’a expliqué dans un article de blog l’année dernière.

«La plupart des systèmes ne sont pas conçus pour faire face à des attaquants prenant en charge des numéros de téléphone. C’est vraiment très grave », a écrit Schouwenberg. «Notre numéro de téléphone est devenu un identifiant quasi irrévocable. Cela n’a jamais été conçu comme tel, tout comme les numéros de sécurité sociale n’ont jamais été conçus comme des références. Un numéro de téléphone fournit la clé du royaume pour la plupart des services et des comptes aujourd’hui. “

Ce que les pirates informatiques font une fois qu’ils contrôlent votre numéro de téléphone dépend précisément de ce qu’ils recherchent.

“Je prends leur argent et je vis ma vie”

Si votre vélo est volé, vous devez vérifier sur Craigslist si quelqu’un le vend au marché noir. Si votre compte Instagram est volé via un échange de carte SIM, vous devez vérifier OGUSERS.

À première vue, OGUSERS ressemble à n’importe quel autre forum. Il existe une section “spam / blague” et une autre pour discuter de sujets tels que la musique, les divertissements, les animes et les jeux. Mais la partie la plus importante et la plus active est le marché où les utilisateurs achètent et vendent des poignées de jeu et de médias sociaux, parfois pour des milliers de dollars.

Dans un message récent, quelqu’un a vendu le compte Instagram @Bitcoin pour 20 000 dollars, selon l’un des administrateurs du forum. Dans une liste encore en ligne au 13 juin, un utilisateur annonçait la vente de @eternity sur Instagram à 1 000 dollars.

Ce ne sont que deux exemples du type de comptes en vente sur OGUSERS.Le forum a été lancé en avril 2017 pour donner aux gens un lieu d’achat et de vente de noms d’utilisateur «OG». (Le forum tire son nom du terme argot OG, abréviation de “gangster original”.) Un OG sur un réseau social est un nom d’utilisateur considéré comme cool, peut-être parce qu’il s’agit d’un mot unique comme @Sex, @Eternity ou @Rainbow. Ou peut-être parce que c’est une poignée très courte, telle que @t ou @ty. Les célébrités ont également été ciblées.

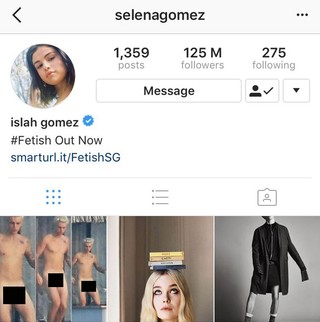

UNE CAPTURE D’ÉCRAN DU COMPTE INSTAGRAM DE SELENA GOMEZ APRÈS SON PIRATAGE.

En août de l’année dernière, par exemple, des pirates informatiques ont détourné le compte Instagram de Selena Gomez et posté des photos nues de Justin Bieber. Le premier nom figurant sur le compte de Gomez a également été remplacé par «Islah», identique à celui utilisé à l’époque par une personne appartenant à OGUSERS et portant le nom d’utilisateur Islah. Selon des hackers dans OGUSERS, les personnes affirmant être derrière le hack Gomez ont affirmé l’avoir fait en reprenant le numéro de téléphone portable associé au compte Instagram de la chanteuse-actrice, qui comptait 125 millions d’abonnés au moment de la saisie.

«Bon sang, ils ont vraiment piraté la personne la plus suivie sur Instagram», a commenté un membre d’OGUSERS dans un fil de discussion intitulé «RIP SELENA GOMEZ».

Un porte-parole de Gomez a refusé de commenter par courrier électronique.