Les analystes de Check Point ont constaté que de nombreux appareils Android (notamment Samsung, Huawei, LG, Sony et peut-être d’autres fabricants) sont vulnérables à des attaques intéressantes. Vous aurez besoin de simuler un seul message SMS spécial, qui provient généralement d’opérateurs de téléphonie mobile, et un attaquant sera en mesure d’intercepter le courrier électronique ou le trafic provenant d’appareils vulnérables.

Le problème identifié par les experts est lié aux instructions OMA CP (Approvisionnement du client Open Mobile Alliance). Il s’agit d’un standard permettant aux opérateurs de téléphonie mobile d’envoyer des paramètres réseau sous forme de messages spéciaux aux périphériques clients.Ces messages peuvent contenir des paramètres de serveur MMS, une adresse proxy, un serveur de messagerie, une page d’accueil de navigateur et des paramètres de signets, des serveurs pour la synchronisation des contacts et du calendrier, etc.

Les chercheurs de Check Point ont constaté que quatre fabricants de smartphones avaient implémenté cette norme sur leurs appareils de manière non sécurisée. Les smartphones Samsung, Huawei, LG et Sony peuvent recevoir des messages OMA CP, même s’ils provenaient d’une source peu fiable.

Les experts soulignent que le moyen le plus simple d’attaquer les appareils Samsung est qu’ils acceptent tous les messages OMA CP sans authentification ni vérification. Les téléphones intelligents Huawei, LG et Sony sont légèrement mieux protégés car, dans leur cas, l’expéditeur du message doit au moins fournir des périphériques IMSI.

Bien que les codes IMSI soient théoriquement difficiles à obtenir, les experts de Check Point expliquent que rien n’est impossible ici. Par exemple, les opérateurs mobiles fournissent des services payants avec lesquels ils convertissent les numéros de téléphone en codes IMSI pour les fournisseurs de services mobiles tiers. Autrement dit, un attaquant peut obtenir IMSI auprès du fournisseur moyennant un faible coût. Pire encore, près du tiers des applications Android ont accès aux périphériques IMSI, car elles ont demandé et reçu les autorisations appropriées. Cela signifie que les pirates peuvent utiliser les codes IMSI obtenus via des applications malveillantes ou des fuites de données.

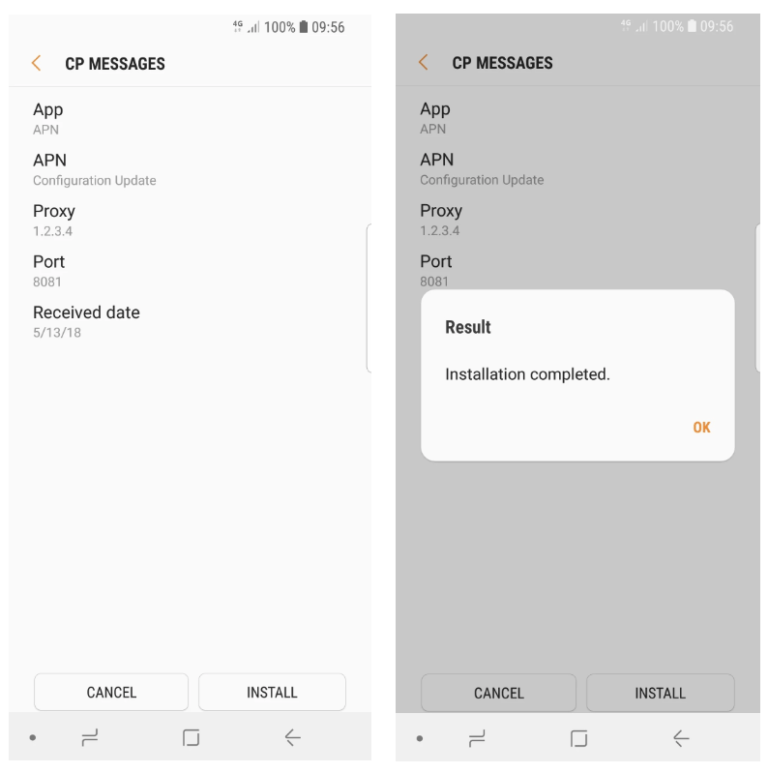

Bien que l’attaque décrite par Check Point ne soit pas automatique (l’utilisateur doit appuyer sur un bouton et accepter l’installation des nouveaux paramètres de l’attaquant), les chercheurs avertissent que les attaquants peuvent facilement simuler l’expéditeur. En fait, le destinataire n’a aucun moyen réel de déterminer qui a envoyé le message. Hélas, cela signifie que de nombreux utilisateurs accepteront de remplacer les paramètres de l’appareil par de nouveaux, en pensant qu’ils sont reçus d’un véritable opérateur de téléphonie mobile.

Par conséquent, en modifiant les paramètres, l’attaquant peut, par exemple, rediriger tout le trafic de la victime via son serveur malveillant. Pour mettre en œuvre une telle attaque, aucun équipement spécial n’est nécessaire: un modem GSM (un dongle USB à 10 dollars, ou un téléphone fonctionnant en mode modem) et un simple script suffiront pour envoyer des SMS spéciaux.

Heureusement, trois des quatre fabricants identifiés dans le rapport d’expert travaillent déjà à résoudre ce problème:

- Samsung a inclus un correctif pour ce problème dans le kit de mise à jour de mai ( SVE-2019-14073 );

- LG a publié son correctif en juillet ( LVE-SMP-190006 );

- Huawei prévoit d’apporter les corrections nécessaires à l’interface utilisateur pour la prochaine génération de smartphones des séries Mate et P.

Le seul fabricant qui ne résoudra pas le problème est Sony. Des chercheurs ont expliqué que les ingénieurs de Sony « ont refusé de reconnaître la vulnérabilité, affirmant que leurs appareils étaient conformes à la spécification OMA CP ».

Mais les analystes de Check Point recommandent non seulement aux fabricants de publier les correctifs, mais également aux utilisateurs de les installer. Selon eux, les opérateurs de téléphonie mobile devraient bloquer les messages OMA CP au niveau du réseau afin que les messages de ce type ne puissent pas transiter par leurs réseaux, à moins qu’ils ne soient envoyés par l’opérateur lui-même. Selon les experts, il est actuellement impossible de faire confiance aux messages PC OMA et il vaut mieux les rejeter tous.