Les spécialistes de la sécurité et de l’information ont remarqué un nouveau ransomware, Lilocked (alias Lilu), qui avait déjà attaqué plus de 6 000 serveurs, et il semble que le programme malveillant n’ait été conçu que pour les systèmes Linux.

Les premières infections ont été enregistrées à la mi-juillet 2019, cependant, on ne sait toujours pas exactement comment Lilocked pénètre dans les serveurs de ses victimes. Lorsque le célèbre spécialiste de la sécurité de l’information, Michael Gillespie, a écrit sur Twitter sur le ransomware, les utilisateurs ont commencé à signaler qu’ils avaient été attaqués, par exemple par le biais de vulnérabilités dans Exim, ou endommagés du fait de l’utilisation d’anciennes versions de WordPress.

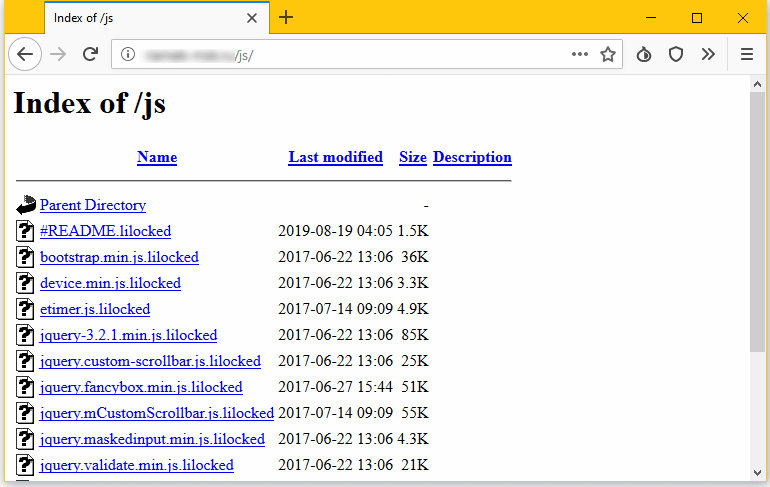

Les serveurs affectés par ce ransomware sont faciles à détecter, car la plupart des fichiers qu’ils contiennent sont chiffrés et portent l’extension .lilocked. Les chercheurs notent que Lilocked ne chiffre pas les fichiers système pour que le serveur puisse continuer à fonctionner, mais « gâte » les fichiers HTML, SHTML, JS, CSS, PHP, INI et divers fichiers image.

Une copie du message de demande de rançon (nommé # README.lilocked) est disponible dans chaque dossier où le logiciel ransomware chiffre les fichiers. Les victimes sont invitées à visiter le site sur darknet, où vous devez entrer la clé de la note avec une demande de rançon. Déjà ici, on demande aux victimes 0,03 bitcoin (environ 325 dollars américains au taux actuel).

Selon le spécialiste français de la sécurité de l’information connu sous le pseudonyme de Benkow , le ransomware a déjà touché plus de 6 700 serveurs, dont beaucoup sont indexés par les moteurs de recherche, ce qui permet de les détecter facilement via Google.

Malheureusement, le nombre réel de victimes de Lilocked sera probablement beaucoup plus élevé, car il existe très peu de serveurs Web et de nombreux systèmes infectés n’apparaissent pas dans les résultats de recherche Google. On ignore toujours comment Lilocked fonctionne et s’il est possible de sauvegarder les informations concernées sans payer une rançon aux assaillants, car les experts n’ont pas encore été en mesure de détecter et d’étudier un échantillon du malware.

Un commentaire

pas crypter, chiffrer !